/* 프로그램 실행 환경 : 윈도우 10 */

www.wireshark.org/download.html

Wireshark · Download

Riverbed is Wireshark's primary sponsor and provides our funding. They also make great products that fully integrate with Wireshark. I have a lot of traffic... ANSWER: SteelCentral™ AppResponse 11 • Full stack analysis – from packets to pages • Ric

www.wireshark.org

* pcap 파일

packet capture를 의미하는데, 네트워크 트래픽 포착용 API를 구성하고 있다.

[글로벌 헤더] [패킷 헤더] [패킷 1] [패킷 헤더] [패킷 2] [패킷 헤더] [패킷 3] ... 의 형식

APNG의 형식을 한번 공부해봐서 그런가 비슷하게 생긴 듯하다.

pcap 구조에 대해서 자세히 알고 싶다면, 아래 블로그에서 더 공부해보자!

굉장히 어려워보인다

https://dragon82.tistory.com/10

Pcap 파싱하기

1. Pcap 파일이란 무엇인가? -Packet capture의 약자로 네트워크 트래픽을 캡쳐하기 위한 API로 구성되어 있습니다. 윈도우 시스템에서는 Winpcap이며, 리눅스 시스템에서는 libpcap입니다. 네트워크 트

dragon82.tistory.com

* pcapng 파일

pcapng(PCAP Next Generation)은 기존의 pcap보다 한 단계 더 나아간 버전이다. 인터페이스, 정보, 주석 등 많은 데이터가 추가되었다.

pcap파일과 pcapng파일의 관계에 대해 더욱 알고 싶다면 아래를 참고하자

PCAPNG 파일

Pcapng 파일이란? pcapng( PCAP Next Generation ) 파일 형식은 기존의 pcap을 발전시킨 파일 형식이다. 기존 pcap과 비교하여 패킷 캡처를 한 인터페이스 정보, 주석, 이름 확인 정보 등 더 많은 메타데이터

chp747.tistory.com

board.zip 파일을 압축 해제하면, 오늘의 업무와 pcapng 파일이 있다.

패킷캡쳐로그를 분석하라는데, 어떻게 하는 건지 잘 모르겠다

와이어샤크로 일단 열어보았다.

뭔가 복잡한데...

필터를 이용해서 http 프로토콜을 사용한 것만 볼 수 있게 했다.

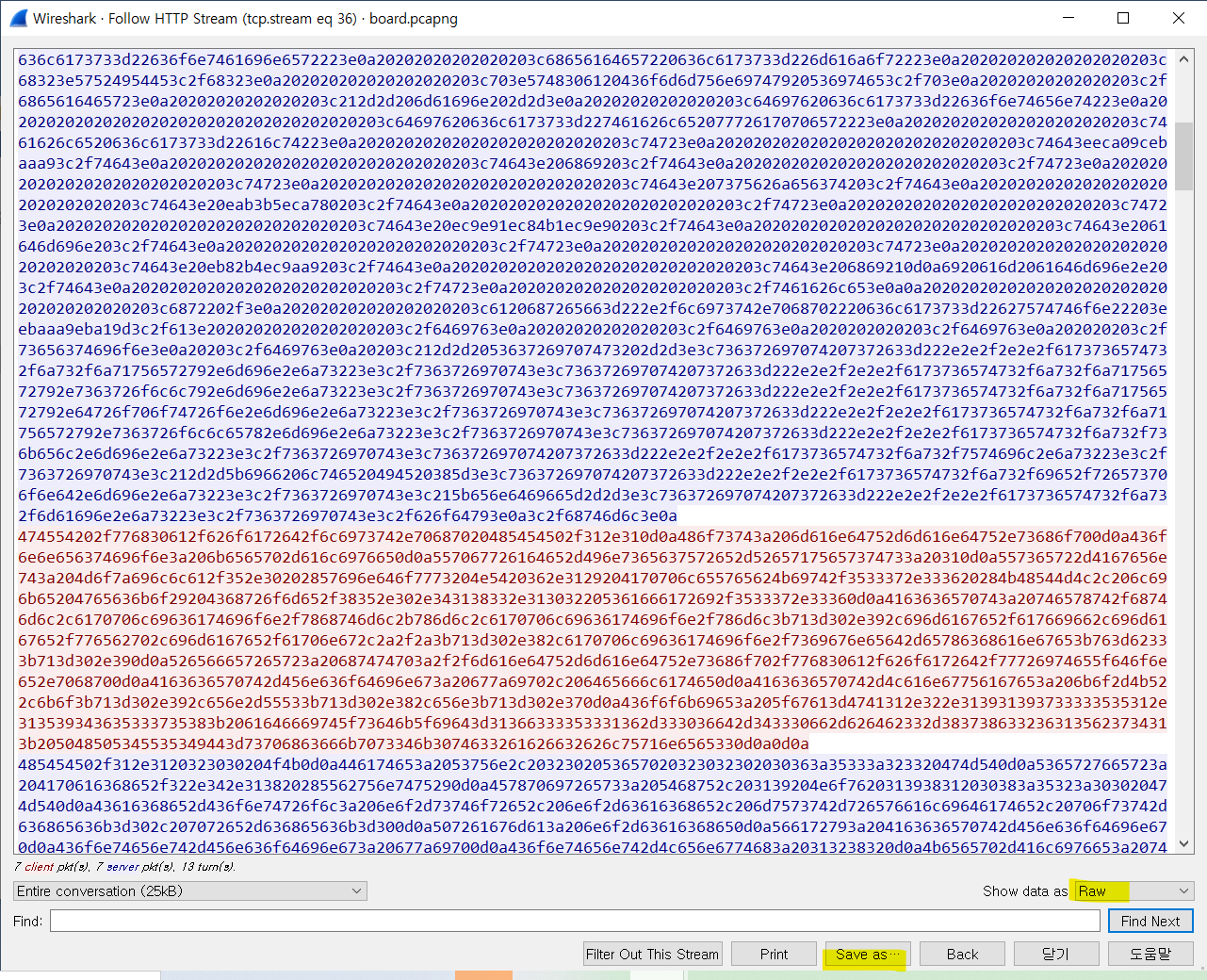

그리고, 더 자세히 보고 싶은 건 우클릭 하여 Follow-HTTP Stream을 누르면

이런식으로 주고받은 내용이 나온다.

빨간색으로 표시된 부분은 request, 데이터를 보내고

파란색으로 표시된 부분은 response, 데이터를 받은 것이다.

http로 필터를 걸고, Info를 자세히 보니까 login, register 등의 기록이 보인다.

더 밑으로 내려보니, write, write done, list, logout 등이 보인다.

정황상 범인이 가입을 하고, 글을 쓰고 잘 작성되었나 확인을 한 후에 로그아웃 한 듯.

조금 더 내려보니까 비슷하다.

글을 쓰고, 확인하고

어라 이번에는 로그아웃하지 않았고, 글을 지운 것 같다.

그리고 더 내려보면, 또 글을 쓰고 확인한 후 지우고, 지워진 것을 확인한다.

이게 HTTP 목록의 마지막이다.

사내에 불법 게시물이 올라왔다가 지워졌다고 하니까, 이 사람이 범인인 것 같다.

삭제한 게시물 중 하나를 열어봤다.

HTTP 스트림으로 열었고, 이걸 Raw로 바꾼 뒤 다른 이름으로 저장해준다.

그러면 저장된 위치에 파일이 하나 생기는데, 나는 메모장으로 열어주었다.

아니 이사람이;; 각종 CTF flag를 판매하네;;; 웃긴사람이네

불법 게시물이라길래 대체 뭘까 궁금했는데 seller라는 사람이 계속 뭘 판매하네요

알고보니 플래그 팔이꾼이었따...

누군가 CTF 플래그를 판매한다는 건 알겠는데 어딜봐도 아이디는 없었다.

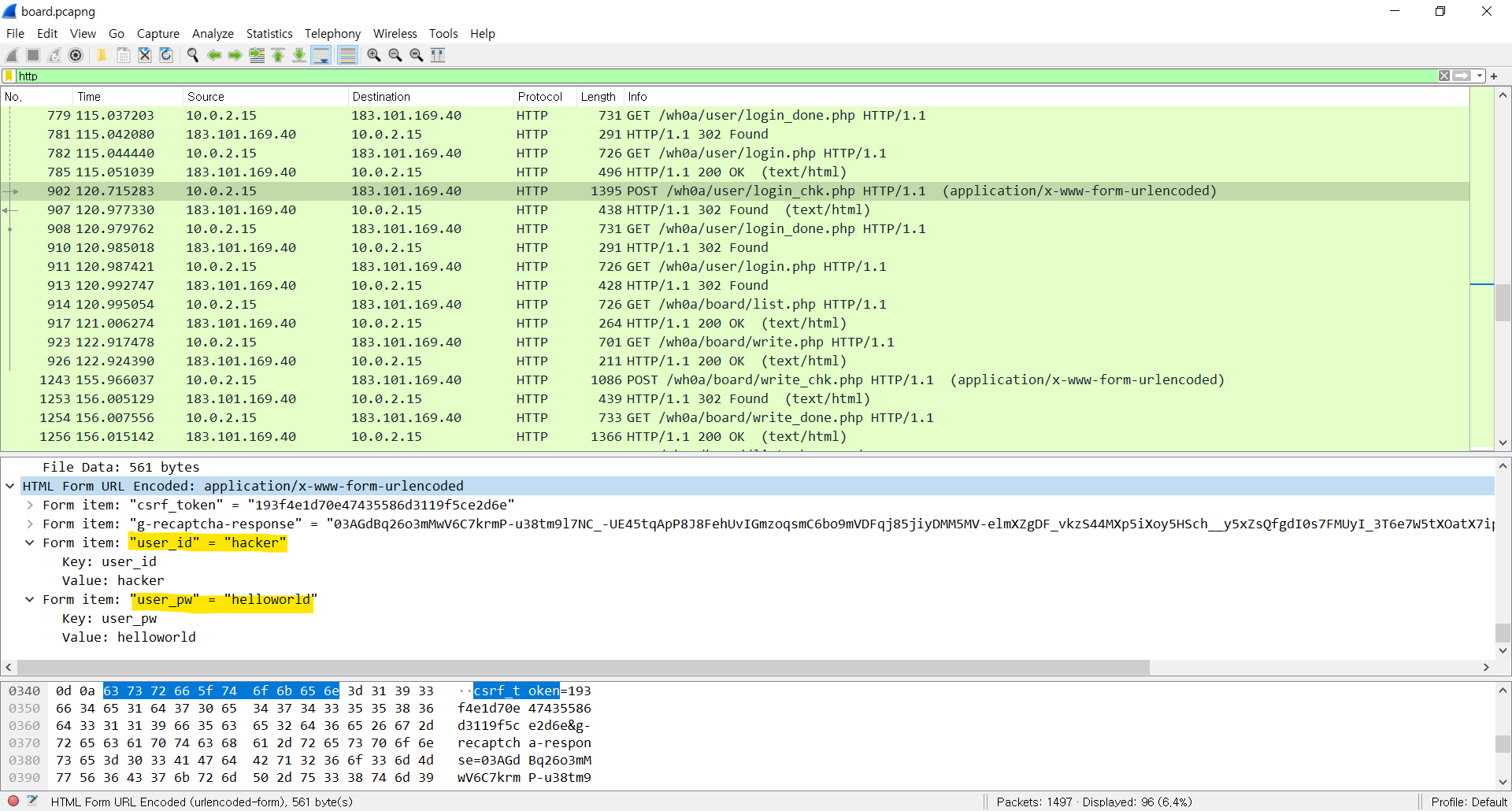

다시 와이어샤크로 돌아와서, 이것저것 눌러보니까 POST 형식으로 된 건 미리 볼 수 있었다.

여기서 내가 메모장으로 열어본 내용이 있었고,

이 부분 조금 더 위에 로그인 기록이 있으니 그걸 확인해보자.

오오~ 아이디는 hacker, 비밀번호는 helloworld인듯하다.

또 뭐가 있나...이게 끝인가 싶어서 위아래로 확인해보니까 이런 귀여운 플래그가 있었다.

플래그 입력해서 점수 얻는 재미가 있었는데 조금 아쉽다.

플래그는 NND{here_i_AM}인 것 같다~~~ 끝~~