/*프로그램 실행 환경 : 윈도우 10입니다.*/

아래 링크에서 FTK Imager, WinPrefetchView, DBbrowser for SQLite를 다운받아주세요.

1. FTK Imager : 간단한 개인정보를 작성하면, 작성한 이메일로 다운로드 링크 전송됨

2. WinPrefetchView : 밑으로 내리다 보면 다운로드 링크 있음. 64-bit로 다운

3. DBbrowser for SQLite : Standard Installer 64-bit로 다운

accessdata.com/product-download/ftk-imager-version-4-5

FTK Imager Version 4.5

AccessData provides digital forensics software solutions for law enforcement and government agencies, including the Forensic Toolkit (FTK) Product.

accessdata.com

www.nirsoft.net/utils/win_prefetch_view.html

View the content of Windows Prefetch (.pf) files

WinPrefetchView v1.36 Copyright (c) 2010 - 2020 Nir Sofer Description Each time that you run an application in your system, a Prefetch file which contains information about the files loaded by the application is created by Windows operating system. T

www.nirsoft.net

Downloads - DB Browser for SQLite

(Please consider sponsoring us on Patreon 😄) Windows Our latest release (3.12.1) for Windows: Windows PortableApp There is a PortableApp available, but it’s still the previous (3.12.0) release version. It should be updated to 3.12.1 over the next few

sqlitebrowser.org

문제 풀이 시작~

워게임 사이트에서 infect 문제 본문!

악성코드에 감염된 PC. 악성프로그램을 찾고 파일명과 실행시각을 알아내는 문제다.

해당 파일은 infect_image라는 ad1 파일이다.

ad1 파일은 FTK Imager 프로그램으로 열 수 있다.

FTK Imager 프로그램에서 File-Add Evidence Item을 클릭하고,

우리가 다운 받은 건 image file이니까 이미지 파일 선택해주자.

파일을 저장한 경로를 찾아서 추가해주면 된다.

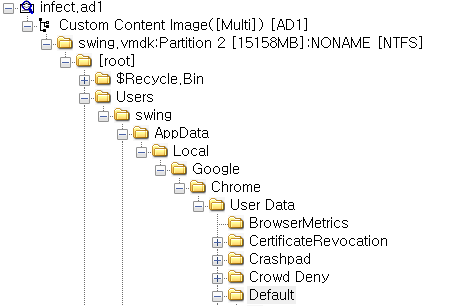

프로그램 왼쪽 상단을 보면 Evidence Tree라고, 악성코드에 감염된 컴퓨터의 파일이 쭉 나온다.

악성프로그램을 인터넷에서 다운받았을 것이다. 그러므로 이 사용자의 인터넷 사용 기록을 확인해보자.

이 사용자의 인터넷 사용 기록을 확인하기 위해서 해당 경로로 들어가준다.

[root]/Users/username/AppData/Local/Google/Chrome/User Data/Default/History

이 History 파일에 사용자의 인터넷 기록이 저장되어 있을 것이다.

Eport 해주자.

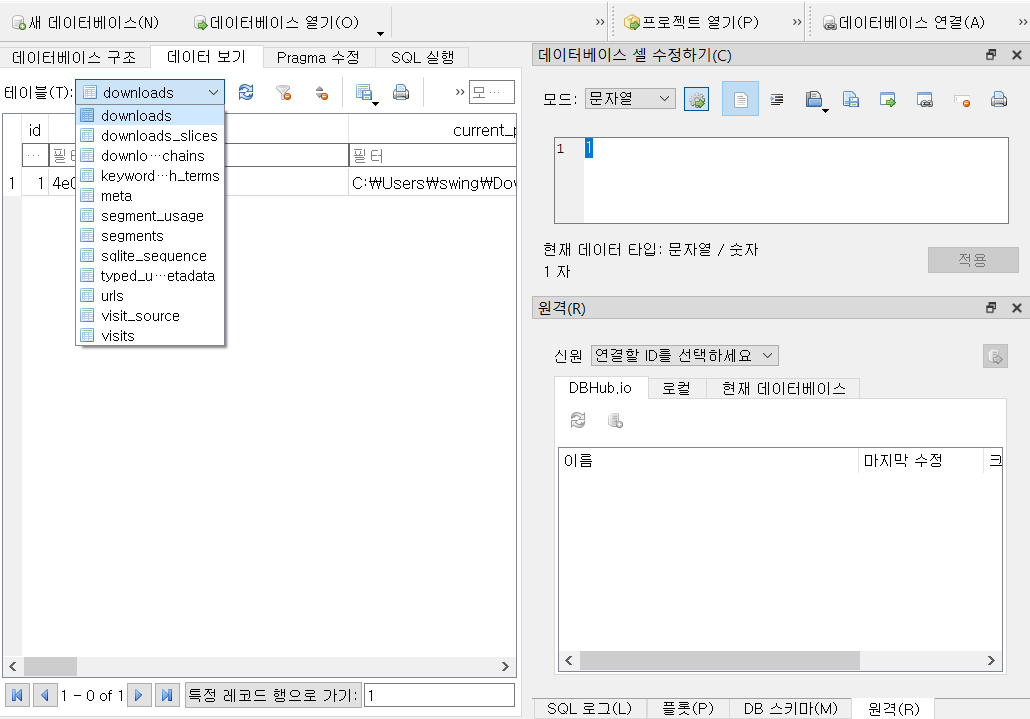

DBbrowser for SQLite를 열고, export 했던 History파일을 드래그&드롭 해주자.

그러면 이렇게 뜨는데, 데이터 보기를 누르면 테이블을 옮겨가면서 인터넷 사용 기록을 볼 수 있다.

여기서 테이블을 urls로 설정하면, 사용자가 방문한 인터넷 주소를 볼 수 있다.

가상머신 크랙버전을 사용하려고 하다가, VMWare 크랙버전을 잘못 다운받은 것 같다.

아마도 그 파일에 악성코드가 있었을 것이고....

키워드가 랜섬웨어에 감염됐을 때 대처법이라니 정말 슬프고 애잔하다

이제 우리는 이 사용자가 VMWare 크랙버전을 잘못 다운 받아서 악성코드에 감염됐음을 알게 되었다.

다시 FTK Imager로 돌아가서, 의심스러운 프로그램이 있는지 확인해보자.

FTK Imager에서, [root]/Users/username/Downloads 경로로 들어가면 수상한 파일이 있다.

사용자가 인터넷에서 다운받은 파일인 듯 하다.

설치파일 이름이 VBox 어쩌고~이니까, VBox 실행파일을 한번 찾아보자.

이번에는 Desktop 경로로 들어가보자. 바탕화면에 설치를 한 것 같다.

파일명이 나와있는데, 실행시각을 알기 위해서 프리패치를 확인해야 할 것 같다.

윈도우 포렌식(Windows Forensics)

프리패치(Prefetch)?

윈도우 XP부터 운영체제에서 제공하는 메모리 관리 정책이다.

응용프로그램의 이름, 실행 횟수, 마지막 실행 시간 등을 기록한다.

보통 레지스트리 경로는 Windows/Prefetch이다.

WinPrefetchView 프로그램으로 실행할 수 있다.

자세한 건 아래의 링크를 확인해보자!

www.forensic-artifact.com/windows-forensics/prefetch

디지털 포렌식 아티팩트 & 증거 분석 기법 공유 | 인섹시큐리티

EnablePrefetcher의 값은 다음 중 하나가 될 설정할 수 있습니다. 0: 사용 불가, 1: 응용 프로그램 실행 프리 패치 사용, 2: 부팅 프리 패칭 사용, 3: Applaunch and Boot enabled (최적 및 기본값)

www.forensic-artifact.com

[root]/Windows/Prefetch 경로로 들어가면, VBox 파일의 pf파일이 있다.

또 Export해주자.

자 그러면, 우리는 악성프로그램의 실행시각을 알아내기 위해서 프리패치를 분석해야 한다.

WinPrefetchView 프로그램을 실행하면, 우선 내 컴퓨터로 경로가 지정되어 있을 것이다.

우리는 Export한 pf파일을 분석해야 하기 때문에, Options-Advanced Options를 선택해서

export한 pf 파일의 저장 경로를 설정해주자.

VBOXTESTER의 pf 파일을 더블클릭 하면, 이렇게 나온다.

Modified Time이 마지막으로 프로그램을 실행한 시각이기 때문에, 이것을 플래그에 포함시키면 된다.

이 파일의 이름은 WinPrefetchView 프로그램으로 보는 게 아니라, FTK Imager 상에서 실제로 다운받은 프로그램 이름을 확인하면 된다. 이거 때문에 1시간은 낭비한 듯...

이렇게 파일명, 실행시각을 알아냈으니 플래그 포맷에 맞게 플래그를 입력하면 된다.

끝~