/* 프로그램 실행 환경 : 윈도우 10 */

accessdata.com/product-download/ftk-imager-version-4-5

FTK Imager Version 4.5

AccessData provides digital forensics software solutions for law enforcement and government agencies, including the Forensic Toolkit (FTK) Product.

accessdata.com

sites.google.com/site/forensicnote/ntfs-log-tracker

NTFS Log Tracker - blueangel's ForensicNote

NTFS Log TrackerThis tool can parse $LogFile, $UsnJrnl:$J of NTFS and carve UsnJrnl record in multiple files(unallocated dump, file slack, pagefile.sys, memory dump, vss, ...). A input of this tool is sample file extracted by another tool like Encase, Win

sites.google.com

* 윈도우 이벤트 로그(Windows event log)

: 로그란, 시스템의 모든 기록을 담고 있는 데이터이다.

윈도우 이벤트 로그는 시스템 운용과정에서 발생하는 특정 이벤트(동작)를 기록한 데이터이다.

이벤트 로그를 잘 분석하면, 다양한 정보를 얻을 수 있다.

다른 자세한 내용은 아래의 블로그를 참고하자

portable-forensics.blogspot.com/2014/11/windows-event-log.html

윈도우 이벤트 로그(Windows Event Log)

Page info Page type : PFP Reference Knowledge location : 1. Windows System Analysis >> Artifact Analysis >> Event Log Other Refer...

portable-forensics.blogspot.com

kali-km.tistory.com/entry/Windows-Event-Log-1

Windows Event Log (1) – 이벤트 로그의 개념

1. 이벤트 로그 로그란 감사 설정된 시스템의 모든 기록을 담고 있는 데이터라 할 수 있다. 이러한 데이터에는 성능, 오류, 경고 및 운영 정보 등의 중요 정보가 기록되며, 특별한 형태의 기준에

kali-km.tistory.com

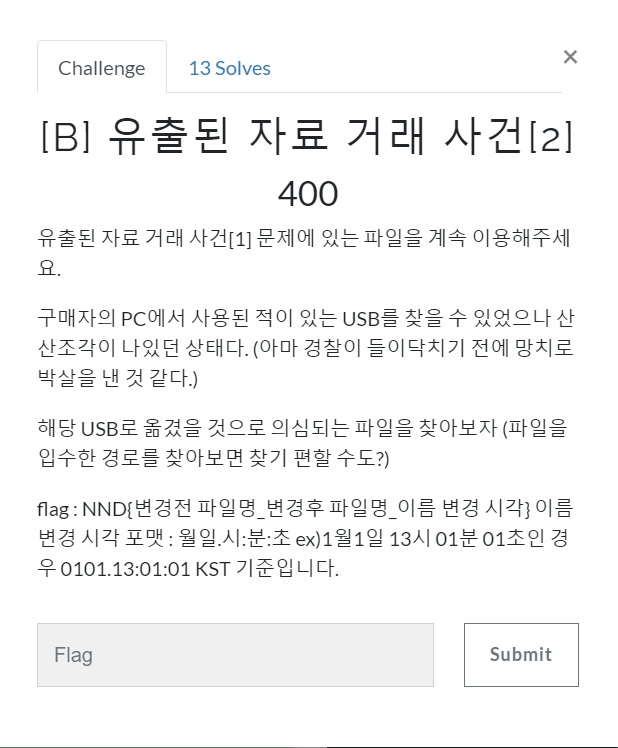

USB를 찾을 수 있었지만 박살을 냈다고 하면은

USB안의 내용을 어디론가 옮겼을 가능성이 높다.

USB에 있던 중요한 내용을 어디로 옮겼을까?

그리고 옮긴 파일은 무엇일까?

이 두가지를 생각해봐야 하는 문제인듯하다.

FTK Imager로 파일을 열어봤다.

해당 컴퓨터에 대용량 USB가 여러개 있다!

축구사진;;;;이사람 축구 덕후인 듯

[root]/Users/username/AppData/Local/Google/Chrome/User Data/Default/History

사용자의 인터넷 사용기록을 확인하기 위해서 History 파일을 추출했고,

해당 파일을 DB Browser for SQLite로 확인했다.

Confidential ...어쩌구 ㅎ 딱봐도 기밀문서인 것 같다.

DB Browser을 좀 더 살펴보면, hwp 뷰어를 검색했고, 받은 편지함에 들어갔고, 기밀문서를 구글드라이브에.

정황상 기밀문서를 구글드라이브를 통해 받았거나, 이메일을 통해 받았다.

이제 hwp 파일이니까 열기 위해서 hwp 뷰어를 다운받으려 했을 것.

빗썸 거래소 모네로 코인 송금? 기밀 문서를 받는 조건으로 암호화폐로 거래한듯하다.

이자식이~~

테이블을 Downloads로 옮겨보면, 기밀문서를 다운받았음을 알 수 있다.

그러나 실제로 FTK Imager로 확인하면,,,파일은 없다.

이 파일에 무언가 있음이 확실해지는 순간이군요

이미 컴퓨터에서 사라진 파일은 찾을 수 없을 것이다.

NTFS Log Tracker를 이용해서, 이벤트 로그를 분석해보자!

NTFS Log Tracker를 사용하기 위해서는 $LogFile, $UsnJrnl, $MFT 세 파일이 필요하다.

아래의 경로를 따라서 각각 Export하고, Log Tracker에서 열어주자.

[root]/$LogFile

[root]/$MFT

[root]/$Extend/$UsnJrnl:$J

Log Tracker 프로그램 내부에서 search 기능을 제공하는데, 뭔가 보기가 어려워서 CSV 파일로 추출했다.

Ctrl + F 를 사용해서 confidential 파일의 흔적을 따라가보면,

Renaming file 즉 파일 이름을 바꾼 흔적을 알 수 있다.

Confidential_Doc에서, todaysmemo로 바꾸었는데, 이벤트 발생 시각도 Renaming 옆 칸을 보면 나온다.

풀었다~~~

어렵다............악